Mündəricat:

- Müəllif John Day day@howwhatproduce.com.

- Public 2024-01-30 07:48.

- Son dəyişdirildi 2025-01-23 12:56.

Bu, kiber təhlükəsizliyin bir tərəfi ilə əlaqəli çox qısa bir dərslikdir - veb serverinizdəki ssl xidmətinin gücü. Arxa plan, veb saytınızdakı ssl xidmətlərinin heç kimin veb saytınıza və oradan ötürülən məlumatları sındırmamasını təmin etmək üçün istifadə edilməsidir. OpenSSL -dəki Heartbleed xətası və SSL 3.0 zəifliklərindən istifadə edən Poodle xətası kimi həssas SSL xidmətlərinə yaxşı açıqlanan hücumlar oldu. (Bu sahə hərəkət edən bir hədəfdir, buna görə də ISO 27001 plan-do-check-act (PDCA) dövrünə SSL testi qurmalısınız.)

Tanınmış bir provayderin sertifikatı istifadə edərək ssl veb saytınıza quraşdırıldıqda, veb saytınıza https://yourdomain.com saytından daxil ola biləcəyinizi görəcəksiniz. Bu, məlumatların şifrələnmiş formada geri və irəli ötürülməsi deməkdir. Bunun əksinə olaraq, https://yourdomain.com və ya zəif şifrələmə, ötürülən məlumatları aydın mətndə ifşa edir, bu da uşaq bir hackerin Wireshark kimi asanlıqla mövcud vasitələrdən istifadə edərək parol məlumatlarınıza və s.

Bu təlimatın qalan hissəsi üçün Apache -ni Linux -da veb serveriniz olaraq istifadə edəcəyinizi və macun kimi bir terminal emulyatoru vasitəsilə veb serverinizə daxil olduğunuzu düşünürəm. Sadəlik üçün, ISP'nizin SSL sertifikatı təqdim etdiyini və bunun bəzi aspektlərini yenidən konfiqurasiya edə biləcəyinizi də güman edirəm.

Addım 1: SSL Xidmətinizin Gücünü Test Edin

Sadəcə https://www.ssllabs.com/ssltest/ saytına daxil olun və Host adı qutusunun yanına domen adınızı daxil edin və "Nəticələri lövhələrdə göstərmə" onay qutusunu seçin və göndər düyməsini basın. (Unutmayın ki, əvvəlcədən icazə almadan heç bir domeni sınamamalısınız və heç vaxt nəticəni lövhələrdə göstərməməlisiniz.)

Testlər keçirildikdən sonra sizə F -dən A+a qədər bir bal veriləcək. Sizə təyin olunmuş balın niyə verildiyini aydınlaşdıran ətraflı bir test nəticələri veriləcəkdir.

Uğursuzluğun adi səbəbləri, şifrələr və ya protokollar kimi köhnəlmiş komponentlərdən istifadə etməyinizdir. Tezliklə şifrələrə diqqət yetirəcəyəm, amma əvvəlcə kriptoqrafik protokollar haqqında qısa bir söz.

Kriptoqrafik protokollar kompüter şəbəkəsi üzərindən ünsiyyət təhlükəsizliyini təmin edir. … Simmetrik kriptoqrafiya ötürülən məlumatları şifrələmək üçün istifadə edildiyindən əlaqə özəldir (və ya təhlükəsizdir). İki əsas protokol TLS və SSL -dir. Sonuncunun istifadəsi qadağandır və öz növbəsində TLS inkişaf edir və buna görə də bunu yazdığım halda, son versiyası qaralama formatında olsa da 1.3 -dir. Praktik baxımdan, 2018 -ci ilin Yanvarında olduğu kimi, yalnız TLS v 1.2 -ə sahib olmalısınız. aktiv edildi. Yəqin ki, TLV v 1.3 -ə keçid olacaq. 2018 -ci il ərzində. Qualys testi tətbiq etdiyiniz kriptoqrafik protokolları sadalayacaq və hal -hazırda TLS v 1.2 -dən aşağı istifadə edirsinizsə, zəif bal alacaqsınız.

Kriptoqrafik protokollar haqqında söyləyəcəyimiz son bir şey, GoDaddy kimi ümumi bir İnternet provayderindən bir veb paketi və SSL sertifikatı aldıqda TLS v 1.2 olacaq. yaxşıdır, amma daha aşağı xəttdə TLS v 1.3 demək üçün yüksəltmək çətin ola bilər. Şəxsən mən öz SSL sertifikatlarımı quraşdırıram və buna görə də taleyimə nəzarət edirəm.

Addım 2: SSL dəyişiklikləri etmək üçün Apache -ni yenidən konfiqurasiya edin

Qualys SSL testində sınaqdan keçirilmiş və bu bölmənin diqqət mərkəzində olan vacib sahələrdən biri, ötürülən məlumatlarınızın şifrələmə gücünü təyin edən Cipher paketləridir. Alanlarımdan birində Qualys SSL testindən bir nümunə çıxışı.

Şifrə Suites # TLS TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (0xc030) ECDH secp256r1 1.2 (server-üstünlük üçün suit) (EQ. 3072 bit RSA) FS256TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 (0xc02f) ECDH secp256r1 (EQ. 3072 bit RSA) FS128TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 (0xc028) ECDH secp256r1 (EQ. 3072 bit RSA) FS256TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 (0xc027) ECDH secp256r1 (eq. 3072 bit RSA) FS128

Qualys test hesabatınızdakı qırmızı xətləri (uğursuzluqları) aradan qaldırmaq üçün Apache konfiqurasiyanızı yenidən konfiqurasiya etmək üçün çox vaxt sərf edə bilərsiniz, lakin ən yaxşı Cipher Suite parametrlərini əldə etmək üçün aşağıdakı yanaşmanı məsləhət görürəm.

1) Apache veb saytına daxil olun və istifadə etmək üçün Cipher Suite üçün tövsiyələrini verin. Yazı zamanı bu linki izlədim -

2) Apache konfiqurasiya faylına tövsiyə edilən ayarı əlavə edin və Apache -ni yenidən başladın. Bu, istifadə etdiyim onların tövsiyə etdiyi ayardı.

SSLCipherSuite ECDHE-ECDSA-AES256-GCM-SHA384: ECDHE-RSA-AES256-GCM-SHA384: ECDHE-ECDSA-CHACHA20-POLY1305: ECDHE-RSA-CHACHA20-POLY1-ECD-E30-E12-ECH-E30-E12 -AES128-GCM-SHA256: ECDHE-ECDSA-AES256-SHA384: ECDHE-RSA-AES256-SHA384: ECDHE-ECDSA-AES128-SHA256: ECDHE-RSA-AES128-SHA256

Qeydlər - Çətinliklərdən biri, SSLCipherSuite direktivinizi dəyişdirmək üçün lazım olan faylı tapmaqdır, Bunu etmək üçün Putty -ə daxil olun və etc qovluğuna daxil olun (sudo cd /etc) Apache2 və ya http kimi bir apache kataloqunu axtarın. Sonra apache qovluğunda aşağıdakı kimi bir axtarış aparın: grep -r "SSLCipherSuite" /etc /apache2 - Bu sizə oxşar bir nəticə verəcək:

/etc/apache2/mods-available/ssl.conf:#SSLCipherSuite HIGH: ORTA:! aNULL:! MD5:! RC4:! DES/etc/apache2/mods-available/ssl.conf: #SSLCipherSuite HIGH:! aNULL: ! MD5:! RC4:! DES /etc/apache2/mods-available/ssl.conf:#SSLCipherSuite ECDH+AESGCM: DH+AESGCM: ECDH+AES256: DH+AES256: ECDH+AES128: DH+AES: ECDH+3DES: DH+3DES: RSA+AESGCM: RSA+AES: RSA+3DES:! ANULL:! MD5:! DSS

Diqqət etməli olduğunuz vacib şey /etc/apache2/mods-available/ssl.conf və ya sizə aid olan fayldır. Nano kimi bir redaktordan istifadə edərək faylı açın və # SSL Cipher Suite bölməsinə keçin. Sonra SSLCipherSuite direktivindəki mövcud girişi Apache veb saytından yuxarıdakılarla əvəz edin. Köhnə SSLCipherSuite direktivlərini şərh etməyi unutmayın və Apache -ni yenidən başladın - mənim vəziyyətimdə bunu sudo /etc/init.d/apache2 restart yazaraq etdim.

Nəzərə alın ki, tövsiyə olunan Apache parametrlərindən istifadə etməyinizə baxmayaraq, bəzən sizə aşağı Qualys SSL test balı verən xüsusi şifrələri silmək lazım ola bilər (məsələn, yeni zəifliklər aşkar edildi). Bir nümunə, Qualys hesabatınızda TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (0xc030) aşağıdakı sətrin qırmızı rəngdə (uğursuz) görünməsidir. İlk addım Apache SSLCipherSuite direktivinizdə hansı kodu dəyişdirmək lazım olduğunu tapmaqdır. Kodu tapmaq üçün https://www.openssl.org/docs/man1.0.2/apps/ciphers… daxil olun-bu kodu aşağıdakı kimi göstərir: TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 ECDHE-RSA-AES256-GCM-SHA384

ECDHE-RSA-AES256-GCM-SHA384 götürün və Apache Apache SSLCipherSuite direktivi olaraq əlavə etdiyiniz girişdən silin və sonra əvvəlindən əlavə edərək sonuna əlavə edin:!

Yenə də Apache -ni yenidən başladın və yenidən sınayın

Addım 3: Nəticə

SSL testi haqqında bir şey öyrəndiyinizi bilirəm. Bu barədə öyrənəcəyimiz daha çox şey var, amma ümid edirəm sizi doğru istiqamətə yönəltdim. Növbəti dərslərimdə Kiber Təhlükəsizliyin digər sahələrini də əhatə edəcəyəm, buna görə də bizi izləyin.

Tövsiyə:

Əsas Elektrokardioqramın Alınması, Gücləndirilməsi və Filtrlənməsi Dövrə Dizaynı: 6 Addım

Əsas Elektrokardioqramın Alınması, Gücləndirilməsi və Filtreleme Dövr Dizaynı: Bu təlimatı tamamlamaq üçün lazım olan tək şey kompüter, internet bağlantısı və bəzi simulyasiya proqramlarıdır. Bu dizayn məqsədləri üçün bütün sxemlər və simulyasiyalar LTspice XVII -də işlədiləcək. Bu simulyasiya proqramı

Pulsuz bir Veb Saytı necə əldə etmək olar (TLD, Hosting, SSL): 16 addım

Pulsuz Bir Veb Saytı (TLD, Hosting, SSL) necə əldə etmək olar: Veb saytlar böyük bir şeyə çevrilir. Əvvəllər Microsoft, Google və s. Kimi böyük şirkətlərin veb saytları var idi. Bəlkə də bəzi bloggerlər və kiçik şirkətlər də bunu etdilər. Ancaq indi, xüsusən bu COVID-19 pandemiyası zamanı (bəli, bunu 2020-ci ildə yazıram)

WordPress Veb saytına SSL Sertifikatı necə quraşdırılır: 5 addım

WordPress Veb saytına SSL Sertifikatını necə Qurmaq olar: SSL sertifikatını WordPress Veb saytına yükləmək üçün bələdçini paylaşacağıq. Ancaq sertifikatı quraşdırmadan əvvəl Comodo SSL Sertifikatı kimi ucuz ssl sertifikat təminatçısı tapmalısınız

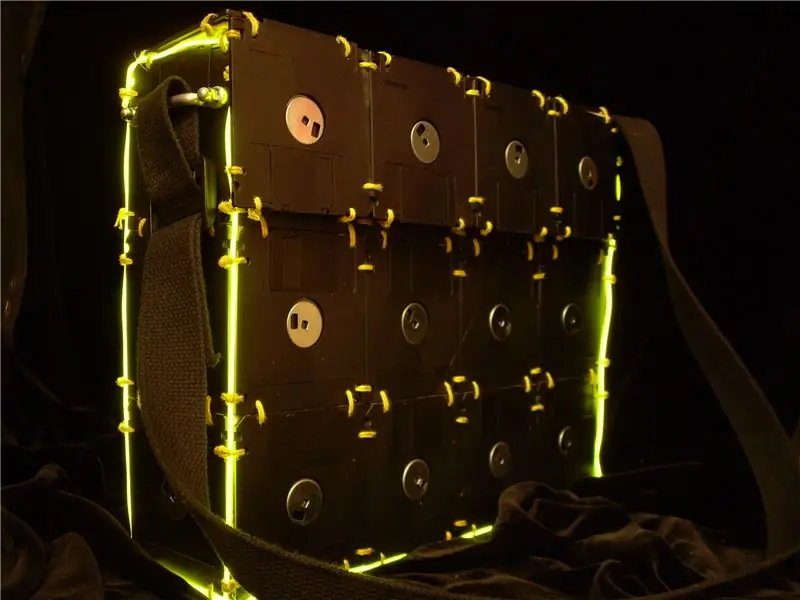

Disket Çantasının Gücləndirilməsi: EL Tel: 6 Addım (Şəkillərlə)

Disket Çantasının Gücləndirilməsi: EL Teli: Bu dərslərimin çoxu gecə olacaq və EL telinin nə qədər ucuz olduğunu gördükdən sonra çantama bir az da əlavə etmək qərarına gəldim, çünki dərslərimin çoxu bu gecə olacaq. Bu, velosiped çantası olaraq istifadə edərkən görmə qabiliyyətini də artıracaq

Çap olunmuş Fotoların Ucuz Gücləndirilməsi: 4 Addım (Şəkillərlə birlikdə)

Çaplı Fotoşəkillərin Ucuz Gücləndirilməsi: Ucuz printerlər öz işini çox yaxşı görür, amma çap olunmuş fotoşəkillər çox həssasdır: hər hansı bir su damlası onları xarab edir. Foto çap etmək üçün "foto" kağızı çox bahalıdır. Normal kağız müntəzəm nəticələr verir