Mündəricat:

- Addım 1: Materiallar

- Addım 2: Wifi Giriş Nöqtəsinin Qurulması - 1 -ci hissə - Wifi üçün Statik IP ünvanı

- Addım 3: Wifi Erişim Noktası Quraşdırması - 2 -ci hissə - Hostapd Konfiqurasiyası

- Addım 4: DNSMasq Konfiqurasiyası və IP Yönləndirilməsi

- Addım 5: OpenVPN Quraşdırma və VPN Xidmət Provayderi Konfiqurasiyası

- Müəllif John Day day@howwhatproduce.com.

- Public 2024-01-30 07:46.

- Son dəyişdirildi 2025-01-23 12:54.

Həyatımızın çoxu internetdəki göydəki böyük buludlara göndərildikcə, şəxsi internet sərgüzəştlərində təhlükəsiz və özəl qalmaq çətinləşir. Şəxsi saxlamaq istədiyiniz həssas məlumatlara daxil olmağınızdan asılı olmayaraq, şəbəkənizdə harada və ya nəyə baxa biləcəyinizlə bağlı qoyulan məhdudiyyətləri aşmağa çalışırsınız və ya daha təhlükəsiz bir tarama təcrübəsi istəyirsinizmi, təhlükəsiz qalmaq üçün eşitdiyim ən ümumi məsləhət. İnternetdə Virtual Şəxsi Şəbəkədən (və ya qısaca VPN) istifadə etməkdir.

VPN -lər, bir paketdə iki böyük xidmət təklif edirlər, çünki onlar vasitəsilə göndərilən bütün məlumat paketlərini şifrələyirlər və qoşulmaq üçün istifadə etdiyiniz maşın üçün VPN ilə eyni şəbəkədə olan uzaq xidmətləri həyata keçirirlər. VPN serverim Almaniyadadırsa və Avstraliyadakı bir dizüstü kompüterdən VPN -ə qoşuluramsa, indi laptopumun Almaniyadan bir IP ünvanı olacaq!

Daha populyar VPN xidmətlərinin əsas bir dayanma nöqtəsi, bir çox cihaz növünün ya VPN müştəri istifadə etmək üçün konfiqurasiya edilə bilmədiyi, ya da istifadə üçün VPN müştəri olmadığı vəziyyətlərdə olmasıdır. Beləliklə, cihazlarımızın VPN -ə qoşulmasını istəyirik, amma sadə bir VPN müştəri ilə əlaqə qura bilməyən bu digər maşınlar üçün, hətta bağlı olduqlarını bilmədən VPN -ə qoşulmalarını istəyirik! VPN Giriş nöqtəsinə daxil olun!

Addım 1: Materiallar

Bu layihə üçün materiallar azdır, lakin bütün maddələr tələb olunur.

Ev yönlendiricinizdən başqa (ehtiyacınız olduğunu düşünürəm) ehtiyacınız olacaq

- 1 Raspberry Pi (tercihen Raspberry Pi 3 və ya daha yaxşı, lakin bir Ethernet bağlantısını dəstəklədiyi müddətcə yaxşı olmalıdır!)

- 1 Ethernet kabeli

- 1 wifi dongle (bir Raspberry Pi 3 istifadə etməsəniz, bu vəziyyətdə daxili wifi istifadə edə bilərsiniz)

- Raspberry Pi üçün 1 5V 2amp enerji təchizatı

Addım 2: Wifi Giriş Nöqtəsinin Qurulması - 1 -ci hissə - Wifi üçün Statik IP ünvanı

Raspberry Pi Giriş Noktamız üçün VPN bağlantısı qurmadan əvvəl, Pi -ni bir giriş nöqtəsi olaraq qurmalıyıq. Bunu etmək üçün Raspberry Pi üçün hostapd və dnsmasq paketlərindən istifadə edəcəyik. Hostapd, simsiz giriş nöqtələri və identifikasiya serverləri qurmaq üçün bir istifadəçi kosmik xidmətidir, dnsmasq isə kiçik şəbəkələr və kiçik şəbəkə marşrutlaşdırıcıları üçün şəbəkə infrastrukturunu (DNS, DHCP, şəbəkə yüklənməsi və s.) Təmin edir.

Buna görə başlamazdan əvvəl, Pi üzərində işləyən Raspbian OS -nin təmiz bir görüntüsünə sahib olduğunuzdan və tətbiq olunan ən son yeniləmələrlə əmin olun. Ayrıca, Raspberry Pi -nin routerinizə wifi yox, sərt Ethernet bağlantısı ilə bağlı olduğundan əmin olmaq istəyirsiniz! Nəhayət, wifi modulu vasitəsi ilə digər cihazlardan əlaqə tələblərini qəbul edəcəyik, buna görə də eyni modul vasitəsilə marşrutlaşdırıcınıza qoşulmaq istəmirsiniz. Bir Raspberry Pi Zero və ya daha köhnə bir əlavə istifadə edirsinizsə (wifi qurulmamışdır), yenə də həmin Raspberry Pi -dən istifadə edə bilərsiniz, sadəcə USB wifi dongle lazımdır.

Raspberry Pi -yə qoşulduqdan sonra (SSH vasitəsi ilə və ya yuxarı monitorla) bu günə qədər olub olmadığını yoxlayın

sudo apt-get yeniləməsi

sudo apt-get yeniləmə

Sonra, hostapd və dnsmasq yükləmək və qurmaq istəyəcəksiniz

sudo apt-get hostapd dnsmasq yükləyin

Paketlər quraşdırıldıqdan sonra hər iki proqram avtomatik olaraq başlayacaq, ancaq işə salmadan əvvəl konfiqurasiyalarında dəyişiklik etmək istəyirik. Beləliklə, bu proqramlarla əlaqəli xidmətləri dayandırmaq üçün sistem nəzarətinə müraciət edəcəyik

sudo systemctl hostapd dayandırın

sudo systemctl dnsmasq dayandırın

Xidmətlər artıq dayandırıldıqda, /etc/dhcpcd.conf ünvanında tapılan dhcpcd konfiqurasiya faylını istifadə edərək özümüzə statik bir IP ünvanı təyin etmək istəyirik.

Bunu etməzdən əvvəl, statik IP ünvanı təyin edərkən düzgün interfeysə istinad etdiyimizdən əmin olmaq istəyirik. Raspberry Pi 3b və ya Raspberry Pi Zero W istifadə edirsinizsə, wlan0 olaraq qeyd olunmalıdır. Bir wifi dongle istifadə edirsinizsə, ümumiyyətlə wifi kilidini marşrutlaşdırıcıya bağlamaq, yeni bir IP ünvanı tutmaq və sonra interfeysinizi tapmaq üçün əlaqənizi yoxlamaq bir az daha asan olduğunu görürəm. Aşağıdakı əmri işlədərək interfeysinizi yoxlaya bilərsiniz

ifconfig

Bu addıma əlavə edilmiş ən yaxşı görüntünü yoxlasanız, Raspberry Pi -yə təyin edilmiş interfeysləri görə bilərsiniz (redaktə edilmiş IP ünvanlarını çıxara bilərsiniz). Mənim vəziyyətimdə wlan0 istifadə edirəm, amma bu, konfiqurasiyadan asılıdır. Əvvəldə qeyd etdiyim kimi, bir wifi dongle istifadə edirsinizsə, şəbəkənizə qoşulun, ifconfig əmrini işlədin və etibarlı bir IP ünvanı olan və "eth0" və ya "lo" olmayan hər hansı bir interfeys istədiyiniz interfeys olacaq. istifadə etmək.

Wifi adapterim üçün hansı interfeys olduğunu bildiyimə görə, dhcpcd konfiqurasiya sənədində ona statik bir IP ünvanı təyin edə bilərəm! Sevdiyiniz redaktorda konfiqurasiyanı gətirin (nano istifadə edirəm).

sudo nano /etc/dhcpcd.conf

Konfiqurasiyanın alt hissəsində aşağıdakı sətirləri əlavə etmək istəyirik, ancaq "wlan0" -u interfeysiniz nə olursa olsun əvəz edin:

wlan0 statik ip_address = 192.168.220.nohook wpa_supplicant interfeysi

Bu əmrin etdiyi şey, 192.168.220.1 statik bir ip qurmaq və sonra wlan0 interfeysinə adətən bu interfeys üçün digər şəbəkələrə qoşulmaq üçün istifadə olunan wpa_supplicant sürücüsünə bağlanmamağı söyləməkdir. Bunu (nəticədə) wlan0 interfeysi vasitəsilə öz siqnalımızı yayımlaya biləcəyimiz üçün edirik, daha sonra bu interfeys vasitəsi ilə bir şəbəkəyə qoşuluruq.

Bu dəyişiklikləri etmək üçün nano istifadə edirsinizsə, ctrl+x və sonra Y düymələrinə basaraq dəyişiklikləri qeyd edin və sonra faylı saxlamaq və nanodan çıxmaq üçün daxil edin. (unutmayın ki, bu dərsdə nanoya bir az girəcəyik və çıxacağıq).

Nəhayət, bu dəyişikliklərin qüvvəyə minməsi üçün ya Pi -ni yenidən başlatmalısınız, ya da konfiqurasiyanı yenidən yükləmək və bu dəyişiklikləri tətbiq etmək üçün sadəcə dhcpcd xidmətini yenidən başlatmalısınız.

sudo systemctl dhcpcd yenidən başladın

Bir az gözləyin və dəyişikliklərinizin qüvvəyə minib -edilmədiyini yoxlamaq üçün ifconfig əmrini yenidən işə salın. Etiraf edirəm, bəzən bunu sınadım və yönləndiricim hələ də istifadə etdiyim IP ünvanında etibarlı bir kirayəyə sahibdir, buna görə də köhnə ünvanı saxlayacaq. Əgər belədirsə, konfiqurasiyanızdakı hər şeyi iki dəfə yoxlayın və dhcpcd xidmətini yenidən başladın.

Wifi adapterimizin (olmalıdır) indi statik bir IP ünvanı olmalıdır!

Sonrakı, hostapd və dnsmasq konfiqurasiyası!

Addım 3: Wifi Erişim Noktası Quraşdırması - 2 -ci hissə - Hostapd Konfiqurasiyası

Dhcpcd.conf dəyişdikcə hostapd ilə işə başlamağın vaxtı gəldi! Sevdiyiniz mətn redaktorunda yeni hostapd.conf faylı yaradaraq başlayın (mənim üçün bir daha nanoda!)

sudo nano /etc/hostapd/hostapd.conf

Konfiqurasiya faylını açanda aşağıdakı mətni kopyalayın və konfiqurasiyaya yapışdırın.

interfeys = wlan0driver = nl80211

hw_mode = g kanal = 6 ieee80211n = 1 wmm_enabled = 0 macaddr_acl = 0 ignore_broadcast_ssid = 0

auth_algs = 1 wpa = 2 wpa_key_mgmt = WPA-PSK wpa_pairwise = TKIP rsn_pairwise = CCMP

# Wifi şəbəkə adı və şifrəni BU DƏYİŞTİRMƏLİSİNİZ ssid = Pi-WifiFoLife # Şəbəkə parol ifadəsi wpa_passphrase = Y0uSh0uldCh@ng3M3

Bunu yapışdırdıqdan sonra altındakı "ssid =" və "wpa_passphrase =" olan son bölməni tapın. Qurduğumuz wifi şəbəkəsinin adı belə olacaq və qurduğumuz wifi şəbəkəsinə qoşulmaq üçün parol budur. BUNU BAŞQASINA DƏYİŞDİRMƏYƏ ƏMİN OLUN! Sənə xəbərdarlıq edildi.

Ayrıca, quraşdırılmış wifi əvəzinə bir wifi dongle istifadə edirsinizsə, wifi dongle interfeysi ilə uyğunlaşmaq üçün konfiqurasiyanın yuxarı hissəsindəki interfeys hissəsini dəyişdirməlisiniz. İstifadə etdiyiniz wifi dongle modelindən asılı olaraq sürücünü dəyişdirməyiniz lazım ola bilər. Uyğun wifi donglelarının, müvafiq sürücülərinin və dəstək səhifələrinin (əsasən hərtərəfli) siyahısı üçün bu səhifəni çox faydalı hesab etdim! Zorlandığınız təqdirdə istifadə etdiyiniz məhsulun dəstək səhifəsinə də baxın. Unutmayın, əvvəllər dərsliyinizdə Wi -Fi açarınızla şəbəkənizə qoşula bilsəydiniz, deməli, haradasa pi -də dongle üçün işləyən bir sürücü olmalıdır !!!

Yeni konfiqurasiya faylımıza sahib olduğumuza görə, hostapd proseslərinə yeni konfiqurasiya faylına istinad etmələrini söylədiyimizdən əmin olmalıyıq! aşağıdakılarla başlayın:

sudo nano/etc/default/hostapd

Az sonra açdığımız faylda # DAEMON_CONF = "" yazan sətri tapın və bunu DAEMON_CONF = "/etc/hostapd/hostapd.conf" oxumaq üçün dəyişdirin (başında # işarəsini çıxardığınızdan əmin olun. sahə!)

Yeniləməyimiz lazım olan hostapd üçün daha bir konfiqurasiya faylı var. Aşağıdakı əmri çalıştırın:

sudo nano /etc/init.d/hostapd

Bu dəyişiklik demək olar ki, əvvəlki ilə eynidir. DAEMON_CONF = bölməsini tapın və onu DAEMON_CONF =/etc/hostapd/hostapd.conf ilə əvəz edin

Sonra saxla və həmin fayldan çıx!

Hostapd indi konfiqurasiya edilmişdir!

Addım 4: DNSMasq Konfiqurasiyası və IP Yönləndirilməsi

Hostapd indi konfiqurasiya edildikdə (hələ işləməsə də), indi dnsmasq -a keçə bilərik!

Konfiqurasiya sənədlərini düzəltməyə başlamazdan əvvəl, bu konfiqurasiya sənədində olan heç bir şeyi istifadə etməyəcəyimizə görə, orijinal konfiqurasiya fayllarından birinin adını dəyişə bilərik.

Yeni bir fayl adı ilə sürətli bir mv əmri etmək, hiylə işlətməlidir

sudo mv /etc/dnsmasq.conf /etc/dnsmasq.conf.old

Sonra yeni bir konfiqurasiya faylı yaradın!

sudo nano /etc/dnsmasq.conf

Buna çox girmədən aşağıdakıları kopyalayıb yeni fayla yapışdırardım

interface = wlan0 # wlan0 interfeysindən istifadə edin (və ya simsiz interfeysdən asılı olmayaraq) server = 1.1.1.1 # Cloudfare dhcp-range = 192.168.220.50, 192.168.220.150, 12h # IP diapazonu və icarə müddəti

Bu konfiqurasiyanın ən üst xətti siqnalımızı yayımlamaq üçün istifadə etdiyimiz interfeysdir, orta xətt Doman Adı Xidmət Təminatçımız üçündür, sonra alt xətt Pi -nin əlaqə quran istifadəçilərə təyin edəcəyi IP ünvanları üçündür. Pi Wifi. Davam edin və bu faylı qeyd edin və sonra nanodan (və ya vim və ya fayl dəyişiklikləri üçün istifadə etdiyiniz hər şeydən) çıxın.

Bundan sonra, systctl.conf konfiqurasiya faylını, Ethernet bağlantısı ilə marşrutlaşdırmaq üçün simsiz interfeysə daxil olan bütün trafikin ötürülməsi üçün qurmalıyıq.

sudo nano /etc/sysctl.conf

Bu konfiqurasiya faylının içərisində, yalnız #net.ipv4.ip_forward = 1 olan xəttin şərhini yazmaq və bu konfiqurasiya faylından yadda saxlamaq/çıxmaq kifayətdir.

İndi yönləndirmə qurduqdan sonra simsiz interfeys (wlan0) ilə ethernet interfeysi (eth0) arasında bir NAT (Şəbəkə Ünvanı Tərcüməsi) qurmaq istəyirik. Bu, bütün trafikin WiFi -dən Ethernet (və nəticədə VPN!) Bağlantısına ötürülməsinə kömək edir.

NAT yönləndirilməsi üçün iptable -a yeni bir qayda əlavə edin

sudo iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

Qayda indi qurulub, lakin iptable hər dəfə Raspberry Pi yenidən başladıqda yuyulur, buna görə də bu qaydanı qeyd etməliyik ki, Pi'miz hər dəfə yenidən başladıqda (yenidən) yüklənə bilsin.

sudo sh -c "iptables -save> /etc/iptables.ipv4.nat"

Qayda indi saxlanılır, ancaq hər dəfə yükləndiyinə əmin olmaq üçün Pi -nin yerli rc.local konfiqurasiya faylını yeniləməliyik!

Rc.local faylını sevdiyiniz redaktorda açın

sudo nano /etc/rc.local

və 0 -dan çıxan hissəni tapın

Bu xəttin üstündə (silməyin!) Qurduğumuz NAT qaydasını yenidən yükləyəcək aşağıdakı əmri əlavə edin. İndi belə görünməlidir

iptables-bərpa </etc/iptables.ipv4.nat exit0

Saxlayın və bu fayldan çıxın və indi bütün konfiqurasiyalarımız giriş nöqtəsi üçün edilməlidir!

Etməli olduğumuz şey, hostapd və dnsmasq xidmətlərini işə salmaq və Raspberry Pi -ni yenidən başlatmaqdır!

sudo xidməti hostapd start

sudo xidməti dnsmasq başladın

Yeni AP -ni görə biləcəyinizə əmin olmaq üçün test edin. Hər şey düzgün qurulubsa, indi Raspberry Pi -də wifi giriş nöqtəsinə sahib olmalısınız! İndi pi -ni yenidən başladın

sudo yenidən başladın

Sonra, OpenVPN bağlantısı qurun!

Addım 5: OpenVPN Quraşdırma və VPN Xidmət Provayderi Konfiqurasiyası

İndi Pi'imiz wifi yayımladığı üçün openvpn qurmaq vaxtı gəldi! Apt-get install vasitəsilə openvpn quraşdıraraq başlayacağıq

sudo apt -get openvpn -y quraşdırın

Openvpn -in quraşdırılması başa çatdıqdan sonra, doğrulama məlumatlarımızı və openvpn konfiqurasiya faylımızı saxlayacağımız yerə getməliyik.

cd /etc /openvpn

Burada edəcəyimiz ilk şey (/etc /openvpn daxilində) istifadə etdiyimiz VPN xidməti üçün istifadəçi adımızı və şifrəmizi saxlayacağımız bir mətn faylı qurmaqdır.

sudo nano auth.txt

İstədiyimiz istifadəçi adını və şifrəni bu faylda saxlamaqdır, başqa heç nə yoxdur.

istifadəçi adı

parol

Əlavə etməliyəm ki, bu nöqtədə əlaqələriniz üçün kimin VPN xidməti kimi istifadə etmək istədiyinizi bilməlisiniz. Hansı xidmətin ən yaxşı və ya ən təhlükəsiz olduğu ilə bağlı geniş mübahisə var, buna görə də alış -veriş edin və onlarla bağlı rəyləri yoxlayın! Bu təlimatın məqsədləri üçün Şəxsi İnternet Girişindən (PIA) istifadə edirəm. Kifayət qədər ucuzdurlar və çox etibarlı olduqları üçün tanınırlar! VPN -ni dünyanın demək olar ki, hər hansı bir böyük bölgəsində bitirmək üçün qura bilərsiniz! Kanada? Rusiya? Yaponiya? Problem deyil!

Şəxsi İnternet Girişindən istifadə edirsinizsə, bu saytda istifadə edə biləcəyiniz openvpn konfiqurasiya faylının növünü bir araya gətirə biləcəyiniz saytın da lazımlı bir hissəsi var! Digər provayderlərlə birlikdə istifadə edə biləcəyiniz başqa növ openvpn konfiqurasiyaları var, amma bunu seçməyə qərar verdim.

Hansı xidmət təminatçısını seçsəniz, qoşulmaq üçün sözügedən xidmət təminatçısından bir openvpn əlaqə faylına (fayl növü üçün.ovpn ilə bitməlidir) ehtiyacınız var. Sadəlik üçün Raspberry Pi -yə yükləməzdən əvvəl mina adını "connectionprofile.ovpn" adlandırdım. Ya Pi üzərindəki.ovpn faylını yüklədikdən və ya Pi üzərinə köçürdükdən sonra, faylınızın Pi -də /etc /openvpn -də olduğundan əmin olun.

Açıq vpn faylını düzgün qovluğa köçürdükdən sonra, fayl növünü dəyişdirməliyik, çünki openvpn.ovpn yerinə.conf ilə bitən bir konfiqurasiya faylı gözləyir. Bunu etdiyim zaman, yenə də orijinal bir faylı qorumaq istədim, hər hansı bir qəribə hadisə baş verərsə, buna görə cp əmrindən istifadə etdim (/etc /openvpn -də olduğunuz üçün çalıştırmak üçün sudo icazələrindən istifadə etməlisiniz. bu əmr)

sudo cp /etc/openvpn/connectionprofile.ovpn /etc/openvpn/connectionprofile.conf

Yaradılan openvpn profil konfiqurasiyasında, etimadnamənizi təmin etmək üçün sürətli bir dəyişiklik etməliyik, buna görə də nanonu yenidən çıxarmağın vaxtı gəldi!

sudo nano /etc/openvpn/connectionprofile.conf

Auth-user-pass xəttini tapmaq və auth-user-pass auth.txt ilə əvəz etmək istəyəcəksiniz.

Bu, openvpn -ə əvvəllər təqdim etdiyimiz profili təsdiqləyərkən istifadə etdiyimiz etimadnamə sənədini götürməsini bildirir.

Saxla və profil konfiqurasiya faylından çıx!

Bu VPN qurulması üçün hər şey olmalıdır, amma VPN xidmətini avtomatik işə salmadan əvvəl bütün konfiqurasiyamızın düzgün qurulduğunu yoxlamaq istərdik. VPN bağlantısını sınamaq üçün aşağıdakı əmri işlədin

sudo openvpn --config "/etc/openvpn/connectionprofile.conf"

Pi, VPN Xidmət Təminatçısı ilə əlaqə qurmağa çalışarkən bir çox mətn sürüşməsi görməlisiniz (inşallah heç bir səhv mesajı yoxdur!), Ancaq pəncərədə Başlanğıc Sırasının Tamamlandığını görənə qədər tərk etmək istəyirsiniz. Bunu görsəniz, bu, Pi -nin VPN Xidmət Provayderinizə bağlı olduğunu göstərir! Terminal pəncərəsindəki ctrl + c düymələrinə basaraq prosesi davam etdirə bilərsiniz.

İndi VPN işlədiyinə görə, mövcud iptableları silmək məcburiyyətindəyik. Bunu aşağıdakı üç əmrlə tamamlaya bilərik

sudo iptables -Fsudo iptables -t nat -F sudo iptables -X

İptables -ı təmizlədiyimiz üçün, bu təlimatda əvvəllər yaratdığımız nat qaydasını aşağıdakı əmri işlədərək sıfırlamalıyıq (bu əmr tanış görünməlidir!)

sudo iptables -t nat -A POSTROUTING -o tun0 -j MASQUERADE

İndi bu konfiqurasiyanı əvvəlki addımda bir araya gətirdiyimiz əvvəlki konfiqurasiya üzərində saxlaya bilərik. (bu əmr də tanış görünməlidir!)

sudo sh -c "iptables -save> /etc/iptables.ipv4.nat"

İndi NAT qaydalarını bərpa etdikdən sonra, qurduğumuz profildən istifadə etmək üçün openvpn üçün standart konfiqurasiyanı dəyişdirməliyik. Bunu/etc/default/openvpn -də konfiqurasiya faylını düzəldərək edirik

sudo nano/etc/default/openvpn

#Autostart = "all" deyən xətti tapın, bu sətri açmayın və openvpn konfiqurasiya faylınızın adına dəyişdirin (əlbəttə.conf!) Buna görə də mənim vəziyyətimdə xətti autostart = olaraq dəyişdirirəm " əlaqə profili"

sonra saxla və bu konfiqurasiya faylından çıx!

Bu VPN dəsti üçün hər şey olmalıdır! Yalnız Pi'yi yenidən başladın və hotspot -a qoşulmaqla və whatismyip.com kimi bir sayt vasitəsilə IP ünvanınızı yoxlamaqla hər şeyin işlədiyini yoxlayın.

Bu konfiqurasiya ilə, marşrutlaşdırıcınızın IP ünvanının DNS sızması ilə sızması ehtimalı var. Bunu dhcpcd.conf faylında istinad etdiyimiz DNS -ni Cloudflare kimi xarici bir DNS xidmətinə işarə etməklə dəyişdirə bilərik!

Sevdiyiniz redaktorda dhcpcd.conf faylını açın:

sudo nano /etc/dhcpcd.conf

#Static domain_name_servers = 192.168.0.1 konfiqurasiyasında xətti tapın, xəttin şərhini yazın və aşağıdakı kimi dəyişin: statik domain_name_servers = 1.1.1.1 və konfiqurasiya faylından yadda saxla/çıx. Pi -ni yenidən başladın və indi yönlendiricinizin IP ünvanının ipleak.net vasitəsilə sızmadığını iki dəfə yoxlaya bilərsiniz.

Bilmək lazım olan başqa bir şey, yönlendiricinizin IP adresinin WebRTC vasitəsilə sızmasıdır. WebRTC, bütün müasir brauzerlər tərəfindən ani mesajlaşma, video konfrans və səs və video axını da daxil olmaqla əlaqələri daha yaxşı standartlaşdırmaq üçün istifadə olunan bir platformadır. Bu platformanın yan məhsulu, qeyd olunmadığı təqdirdə, bir VPN-ə bağlı olsanız, yönlendiricinizin IP ünvanını sızdıra bilər. Webrtc-leak-prevent kimi brauzer uzantılarından və ya plaginlərindən istifadə edərək bunun qarşısını almağın ən asan yolu.

İndi pi -də hər şey qurulduqda, bütün internet trafikinizin şifrələnməsini təmin etmək istəyirsinizsə, bu qaynar nöqtəyə qoşula bilərsiniz və bütün trafikiniz VPN vasitəsilə şifrələnəcək!

Təlimatlandırmağımdan zövq aldığınıza ümid edirəm, indi bütün wifi -ni qoruyun!

Tövsiyə:

Şəbəkənizi UTM Firewall Free ilə qoruyun: 4 addım

Şəbəkənizi UTM Firewall Pulsuz ilə qoruyun: Bu təlimat, ev şəbəkənizdə bir Sophos UTM quraşdırılması və işləməsi üçün əsasları əhatə edəcək. Bu pulsuz və çox güclü bir proqram paketidir. Ən aşağı ortaq məxrəci vurmağa çalışıram, buna görə də aktiv kataloq inteqrasiyasına girməyəcəyəm, uzaqdan

Fikirlərinizi qoruyun, işinizi qoruyun: 8 addım

Fikirlərinizi Qoruyun, İşinizi Qoruyun: Bir neçə gün əvvəl bir kompüter qəzası nəticəsində məlumatlarımı itirdim. Bir günlük iş itirildi .:/ Sabit disk qüsurunun qarşısını almaq üçün məlumatlarımı buludda saxlayıram. İşimin köhnə versiyalarını bərpa etmək üçün bir versiya proqramından istifadə edirəm. Hər gün bir nüsxə çıxarıram, amma bu dəfə

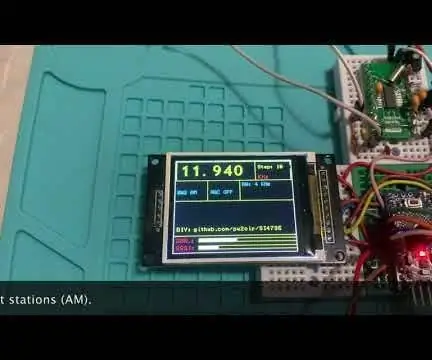

Arduino ilə SI4732 / SI4735 (FM / RDS, AM və SSB) ilə Bütün Band Alıcı: 3 addım

SI4732 / SI4735 (FM / RDS, AM və SSB) ilə Bütün Band Alıcı Arduino ilə: Bütün bant qəbuledici bir layihədir. Si4734 Arduino Kitabxanasından istifadə edir. Bu kitabxanada 20 -dən çox nümunə var. RDS, yerli AM (MW) stansiyası, SW və həvəskar radio stansiyaları (SSB) ilə FM dinləyə bilərsiniz. Bütün sənədlər burada

Bütün Mövsümlər, Bütün Bayramlar, LED Küpeler: 8 Addım (Şəkillərlə)

Elektron Bütün Mövsümlər, Bütün Bayramlar, LED Küpeler: Tamam, bu səbəbdən olduqca inkişaf etmiş sırğalar hazırlayacağıq.Bu yeni başlayan bir layihə deyil və bunu etmək, kiçik layihələrlə başlamaq və bacarıqlarınızı inkişaf etdirmək istəyənlərə tövsiyə edərdim. bunadək.İlk olaraq .. Ehtiyacımız olacaq şeylər. (Hissələr) (1) L

Laptopunuzdakı məlumatları qoruyun və qoruyun: 6 addım

Laptopunuzdakı Məlumatları Qoruyun və Təhlükəsizləşdirin: Laptopun itirilməsi bədbəxtdir; vacib məlumatları və şifrələri itirmək daha pisdir. Verilərimi qorumaq üçün etdiyim işlər budur